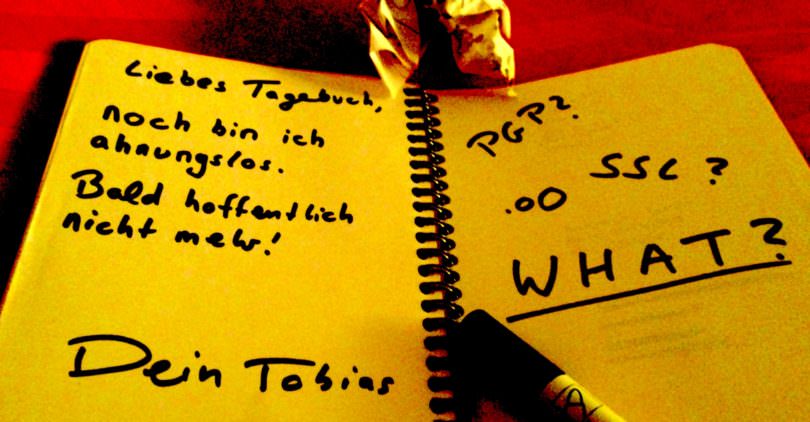

Seit einigen Wochen schon plagt es mich: das schlechte Gewissen. Jeden Tag kommen neue Dinge ans Licht, die illegalen Praktiken hinter NSA, GCHQ und BND werden immer weiter und tiefgründiger aufgedeckt. Und dennoch: Ich bin ahnungslos. PGP? SSL? Was-weiß-ich-was-für-eine-Abkürzung? Ich habe keine Ahnung von Verschlüsselung, Kryptologie und Co. Meine Daten sind ungeschützt. Bis jetzt. Denn nun wage ich mich endlich vor, raus aus der Lethargie und starte meinen Weg zur Verschlüsselung. In Teil 1 aus dem Tagebuch eines (noch) Ahnungslosen ging es um den Versuch, meine E-Mails zu verschlüsseln. Während in Teil 2 anschließend die ersten Tage mit PGP im Mittelpunkt standen, versuchte ich mich in Teil 3 an S/MIME. Nach der PGP-Verschlüsselung am Smartphone (Teil 4) widmete ich mich schließlich auch noch dem Thema mobiles S/MIME (Teil 5). Teil 6 beschäftigte sich mit den omninösen „Fingerprints“. Im vorletzten Teil der Serie soll es nun um sichere Kommunikation per TLS bzw. SSL gehen. Und ihr dürft natürlich – wie immer – in den Kommentaren gerne helfen, korrigieren, verbessern – und so auch anderen helfen.

Liebes Tagebuch,

alle meine bisherigen Bemühungen, in die Welt der IT-Kryptologie einzusteigen, beschäftigten sich mit E-Mails und ihrem verschlüsselten Versand. Das ist zwar schon mal ein guter Anfang, bringt mich beim Surfen aber auch nicht wirklich weiter. Schließlich schreibe ich am Rechner nicht nur E-Mails (auch wenn man das bei einem Blick in meine Inbox meinen könnte), ich recherchiere auch Dinge im Internet, nutze eBay und Amazon, PayPal und GMail. Da stellt sich der Neugier in mir natürlich die Frage, wie ich meine Verschlüsselung auch in diesem Bereich optimieren kann.

Die Lösung, das weiß ich, lautet TLS, vielen noch bekannt unter der Abkürzung SSL. Was genau aber TLS bewirkt und wie es funktioniert, habe ich nie verstanden. Und um ehrlich zu sein: Bislang hat es mich auch nicht interessiert. Nun aber möchte ich auch damit beginnen, meine Datenwege im Internet zu verschlüsseln – und stürze mich mal wieder in ein neues Abenteuer.

Neue Stellenangebote

|

Growth Marketing Manager:in – Social Media GOhiring GmbH in Homeoffice |

|

|

Social Media Manager (m/w/d) HomeServe Deutschland Holding GmbH & Co. KG in Frankfurt am Main |

||

|

Praktikum im Bereich Social Media Governance ab März 2025 Mercedes-Benz AG in Stuttgart |

|

Wofür TLS steht, habe ich schon herausgefunden: Es bedeutet Transport Layer Security, also auf Deutsch „Transportschichtsicherheit“. Irgendwie kann ich mich noch nicht so ganz an TLS gewöhnen, dafür habe ich viel zu oft in den letzten Jahren SSL gehört. TLS klingt so neu und unbekannt. Eigentlich aber ist es nur die dritte Version von SSL, TLS 1.0 würde, wenn man es umwandeln möchte, SSL 3.1 entsprechen. Am besten höre ich auf, immer beide zu nennen – bleiben wir bei und gewöhnen wir uns an TLS.

Video für Dumme hilft!

Die Wikipedia ist hier wieder eine absolute Katastrophe. So sehr ich sie auch beim Verständnis von „Web of Trust“ gelobt habe: Bei den ersten Absätzen von TLS verstehe ich nur Bahnhof. Wenigstens ein mir bekannter Begriff taucht auf – und der spielt beim Thema TLS wohl eine entscheidende Rolle: HTTPS.

HTTP ist letztlich nichts anderes als ein Helferlein, das eine Website aus dem Internet in meinen Browser (Firefox, Safari, Chrome, …) lädt. Das „S“ hinter HTTP steht bei HTTPS für „Secure“, sodass die Abkürzung insgesamt den wunderbar einfachen Namen „HyperText Transfer Protocol Secure“ trägt. Na, jetzt kann der Spaß ja anfangen.

Ich muss die Suche ausweiten, versuche mein Glück nun auf YouTube. Hier finde ich ein tolles Video für die Dümmsten unter den Dummen – genau mein Ding. Dort wird erklärt, was TLS eigentlich kann. Und ich verstehe: Wenn ich eine Anfrage starte, also in meinen Browser eine Internet-Adresse eingebe, dann geht die Anfrage von meinem Computer an den Server des Betreibers der Adresse. Gebe ich also spiegel.de ein, wandert meine Anfrage durch die Weiten des Internets zu den Servern von „Spiegel Online“.

Nur auf den Schutz meiner sensiblen Daten gemünzt, ist das soweit kein Problem. Schließlich gebe ich damit nicht viel von mir preis. Lediglich, dass ich gerade Nachrichten auf „Spiegel Online“ lesen möchte. Auf den Schutz vor Geheimdiensten gemünzt, ist das aber sehr wohl entscheidend: Schließlich möchte ich eigentlich nicht, dass NSA, BND und Co. wissen, welche Nachrichten mich interessieren und ob ich vielleicht gerade einen Artikel über den Drogenumschlagplatz „Silk Road“ oder die erste Waffe aus einem 3D-Drucker lese.

Interessant wird es zudem, wenn es wirklich um sensible Daten geht – also zum Beispiel beim Shopping bei Amazon, Zalando, eBay oder einer Bezahlung mit PayPal. Hier gebe ich mitunter Informationen von meiner Kreditkarte oder meiner EC-Karte oder einfach nur meine Adresse raus. Klicke ich also bei paypal.com/de auf „bezahlen“, geht – wie bei „Spiegel Online“ – eine Anfrage an die Server von PayPal, diesmal aber nicht mit dem simplen Befehl, mir mal die Nachrichtenlage auf den Browser zu holen, sondern gegebenenfalls mit meinen sensiblen Kontodaten.

Um zu verhindern, dass diese Daten frei zugänglich für jeden rausgehen, kann man die Daten verschlüsselt senden – und genau dafür ist TLS da. Darum muss ich mich eigentlich gar nicht selbst kümmern, mir eine verschlüsselte Umgebung anzubieten ist schon fast die moralische Pflicht von Online-Shops. Die traurige Wahrheit ist aber wohl auch, dass die Mehrheit PayPal und Co. auch dann nutzen würde, wenn die Dienste keine TLS-Verschlüsselung anbieten würden.

Vertrauen ist gut…

Für mich bedeutet TLS also erst einmal nur: Aufmerksam sein! Denn ob eine Website TLS anbietet, ist heutzutage laut dem Video einfach zu erkennen: Jeder gängige Browser gebe diese Information nämlich in der Adresszeile neben der Internet-Adresse aus. Wirklich? Das probiere ich doch lieber schnell mal aus.

Mein Test: paypal.com/de, zalando.de, amazon.com, ebay.com und mail.google.com.

Auf der Website von PayPal finde ich den Hinweis direkt: Es ist ein kleiner grüner Kasten links neben der Adresse. Darin sehe ich ein Schloss und „PayPal, Inc.“ Klicke ich den Kasten an, gibt mir mein Browser aus: „Safari verwendet eine sichere Verbindung zu www.paypal.com„. Darunter ein kurzer Text:

Die Verschlüsselung mit einem digitalen Zertifikat sorgt dafür, dass Daten sicher an oder von der https-Website www.paypal.com gesendet werden. VeriSign, Inc. hat festgestellt, dass www.paypal.com von Eigentümer PayPal, Inc. in San Jose, California, US, stammt.

Bei ebay.com ist das anders. Ich sehe den Kasten nicht, auch nicht, als ich nach „Giraffen-Plüschtier“ suche. Offenbar scheint die reine Information, was ich suche und für was ich mich interessiere, nicht besonders spannend zu sein. Sobald ich in den Bereich komme, in dem ich mich anmelden soll, ist aber auch eBay zur Stelle und ich sehe bei der PayPal-Mutter den gleichen grünen Kasten, diesmal mit „eBay, Inc.“

Bei Zalando muss ich mich ebenfalls bis zur Registrierung vorklicken – bekomme dann allerdings keinen grünen, sondern nur einen grauen Kasten angezeigt. Darin: „https“ und das bekannte Schloss. Letztlich ist der Text identisch zu dem von PayPal und eBay – dem kann ich wohl auch vertrauen. Bei Amazon und Googlemail finde ich das gleiche Bild.

Und was bedeutet das jetzt? Eigentlich ist es ganz einfach: Wenn eine Website über https://-Adresse erreichbar ist und ich den grünen Zertifikats-Kasten sehe, weiß ich, dass meine Daten ab jetzt verschlüsselt versendet werden. Das würde die NSA im Zweifel auch nicht lange aufhalten, aber immerhin kann ich mir so lästige Hacker vom Hals halten, die meine Daten abfangen wollen. Tun sie es trotzdem, bekommen sie nur Zeichensalat zu sehen – ätsch.

Angemessen kritisch sein!

Auf diesem Wege kann ich mich übrigens auch vor Phishing-Attacken schützen: Wer mir vorgaukelt, er wäre PayPal, aber kein Zertifikat vorweisen kann, ist raus. Das ist besonders wichtig beim beliebten E-Mail-Spam der Art „Ändern sie ihre Paswort von der Sparkaßse heute noch! (sic!, sic!, sic, SIC!)“ oder „Ihr PayPal-Konto wird gesperrt, wenn Sie sich nicht verifizieren.“ Die Websites sehen dann meist genauso aus, wie die von Sparkasse oder PayPal und zeigen – wenn nicht die letzten Amateure am Werk waren – sogar die richtige Adresse an. Man kann aber sicher sein, dass Sparkasse, PayPal und Co. a) niemals nach solchen Daten fragen würden und b) wenn, dann wohl kaum ohne zertifizierte TLS- und https-Sicherheit.

Was TLS ist, habe ich so langsam verstanden: Internetseiten-Betreiber müssen sich von einer unabhängigen Zertifizierungsstelle bestätigen lassen, dass sie echt sind und dass sie die Anfragen verschlüsselt ausgeben (etwas ähnliches habe ich ja bereits bei S/MIME kennengelernt). Ist dem so, dürfen sie das Zertifikat (siehe PayPal oben) in die Adressleiste im Browser einblenden. Das erklärt zwar nicht genau die Technik dahinter, die ebenfalls mit Schlüsseln und Schlössern funktioniert, aber den Zweck – und der heiligt in diesem Fall die Mittel.

Übrigens kann man TLS auch beim E-Mail-Versand einsetzen. Jeder der gängigen E-Mail-Anbieter bietet eine TLS-verschlüsselte Verbindung per IMAP oder POP3 an. Ebenso jedes gängige E-Mail-Programm, auch mobil auf iOS, Android und Co. Hier empfiehlt sich dringend, mal in die Einstellungen der einzelnen Programme zu schauen – in der Regel müssten die Optionen voreingestellt ausgewählt worden sein.

Ich muss zugeben: Die Idee hinter TLS ist grundsätzlich nicht schwer zu verstehen. Dennoch habe ich noch immer das Gefühl, völlig im Dunkeln zu tappen. Ich schaue mir also noch ein paar Mal das Video für Dumme an. Und halte solange schon mal fest: Aufmerksam nach den Zertifikaten schauen, Websites – insofern möglich – über https:// aufrufen, E-Mail-Programme umstellen und beim Versand von sensiblen Daten immer angemessen kritisch sein.

Dein Tobias

Hinweis in eigener Sache: Das Tagebuch gibt es nun mit vielen weiteren nützlichen Tipps und Tricks als günstiges E-Book!

Guten Abend,

danke für deine tolle Artikelreihe! Ich mache auch schon ein wenig Werbung für sie 🙂

Da du ja gerade auf TLS gestoßen bist, möchte ich dich auf ein Add-On für Chrome/Chromium oder Firefox aufmerksam machen:

https://www.eff.org/https-everywhere-node

Leider gibt es keine Erweiterung für Safari. Du kannst aber gerne einmal anfragen.

Soweit ich die FAQ (https://www.eff.org/pages/https-everywhere-faq) verstanden habe, funktioniert das so:

Wenn du eine Seite aufrufst, schickt dein Browser gleichzeitig im Hintergrund noch eine Anfrage auf die https-Adresse der Seite. Wenn eine erfolgreiche Antwort zurückkommt, wird der Besucher automatisch auf die gesicherte Seite umgeleitet. Cool, oder?

Daneben ist vor einiger Zeit auf BitBlokes eine Anleitung aufgetaucht, wie man Firefox ein wenig sicherer machen kann:

http://www.bitblokes.de/2013/09/security-tipp-von-mr-kwin-martin-graesslin-firefox-sicherer-machen/

Das mag vielleicht Stoff für einen weiteren Tagebuch-Entrag geben 🙂

Eine kleine Anmerkung hab ich aber noch (meine Mail an euren Verteiler wurde ja bisher nicht beantwortet: Setzt doch bitte vernünftige Texte in die alt- und title-Attribute der Bilder. Diese Ersatztexte werden mir dann beim Lesen über RSS angezeigt (weil ich unterwegs offline bleibe). Dankeschön 🙂

Gruß, Andre

Hallo erstmal!

Habe die anderen Teile bis jetzt nicht gelesen, daher entschuldigung, wenn ich hier eine Dopplung produziere. Bin eher zufällig hier hin gelangt.

Eine kleine Anmerkung vielleicht noch, was diese Zertifizierungsnetze angeht. Es ist auf jeden Fall insbesondere wie im Artikel erwähnt slebst kritisch mit Inhalten und Dargestelltem umzugehen. Das Zertifizierungssystem ist eine sehr nützliche Erweiterung der Internetsicherheit, aber auch hier sollte man etwas misstrauisch sein. Das basiert nämlich letzten Endes wieder auf Vertrauen. Einem etwas überschaubareren halt. Und zwar dem, welches wir den Zertifizierungsstellen entgegenbringen. Welche Zertifizierungsstellen unser Browser akzeptiert kann man bei Firefox zum Beispiel unter Extras/Einstellungen/Erweitert/Zertifikate anzeigen einsehen. Wenn im Netz eine Seite von einer dieser dort aufgeführten Zertifizierungsstellen zertifiziert wurde, dann glauben wir ihnen (vermittels TLS), dass diese Seite auch das ist, was sie vorgibt zu sein. Hier ist ein wichtiger Knackpunkt. Denn durchaus können dort unseriöse Zertifizierungsstellen auftauchen; wenn man viel Zeit hat und einem das also wichtig ist kann man sich diese (lange) Liste einmal anschauen und suspekte Stellen rauswerfen. Wie vertruaenswürdig letztlich eine Zertifizierungsstelle ist wird man nciht mit Gewissheit einordnen können, aber zum Beispiel kann man sich schlau machen, wie die einzelnen Stellen ihre Zertifikatnehmer auf „Echtheit“ überprüfen.

Letztes Problem im unmittelbaren Kontext. Im von mir erwähnten Beispiel muss ich am Ende aber immer noch Mozilla vertrauen, dass die in Firefox nicht die NSA als gültige Zertifizierungsstelle getarnt zb als Deutsche Post eingetragen haben. (Ich hab jetzt shcon viel geschrieben und man müsste wohl vieles präzisiren, aber es geht eher um die allgemeine Problematik)

Echte Sicherheit wird es folglich digital niemals geben, aber man kann es Angreifern so schwer wie möglich machen, daher kudos für das Verfassen dieser Artikel und das Bemühen um mehr Aufmerksamkeit im Netz!

Beste Grüße!

Sehr gut geschriebener Artikel zu diesem Thema.

Ich denke dieser Artikel hilft vielen mitzuhelfen das dass Internet wieder ein wenig sicherer wird.

Nun, ok… gänzlich sicher wird es wohl nie sein und auch die Verschlüsselungen sind nur dann wirklich gut wenn alle beteiligten daran mitmachen aber wer nicht den anfang wagt, der wird nie zum ziel gelangen.

Im bezug zur EMailverschlüsselung habe ich ebenfalls einen Beitrag in meinem Blog beschrieben.

Unter anderem wie man an ein Offizielles SSL Zertifikat für seine EMail kommt mit 1 Jarh gültigkeit.

Zu finden ist das ganze unter http://www.wenzel.tk/einfache-emailverschluesselung-mit-smime/

Daumen Hoch für Dein Tagebuch und weiter so…

Grüße

Kai