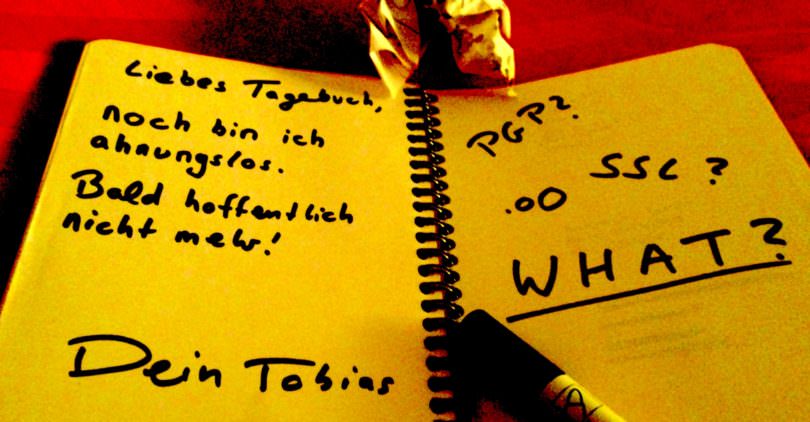

Seit einigen Wochen schon plagt es mich: das schlechte Gewissen. Jeden Tag kommen neue Dinge ans Licht, die illegalen Praktiken hinter NSA, GCHQ und BND werden immer weiter und tiefgründiger aufgedeckt. Und dennoch: Ich bin ahnungslos. PGP? SSL? Was-weiß-ich-was-für-eine-Abkürzung? Ich habe keine Ahnung von Verschlüsselung, Kryptologie und Co. Meine Daten sind ungeschützt. Bis jetzt. Denn nun wage ich mich endlich vor, raus aus der Lethargie und starte meinen Weg zur Verschlüsselung. In Teil 1 aus dem Tagebuch eines (noch) Ahnungslosen ging es um den Versuch, meine E-Mails zu verschlüsseln. In Teil 2 des (noch immer) Ahnungslosen geht es um die ersten Erfahrungen mit PGP. Und ihr dürft in den Kommentaren gerne helfen, korrigieren, verbessern – und so auch anderen helfen.

Liebes Tagebuch,

ich muss gestehen: Ich bin stolz auf mich. Ich habe es tatsächlich geschafft, auf meinem Rechner eine funktionierende PGP-Verschlüsselung zu installieren und einzurichten. Aber noch viel besser als diese Tatsache ist, so finde ich, dass sich mein anfängliches Desinteresse und meine Lethargie was Verschlüsselungen betrifft, in ein wirkliches Interesse gewandelt haben.

Frei nach dem Motto: „Es ist noch kein Meister vom Himmel gefallen“ habe ich mich in den letzten Tagen dem Neuen und Unbekannten auf meinem Mac mutig gestellt. Ich habe versucht, es noch besser zu verstehen, es weiter zu verbessern und zu vereinfachen. Auch komplizierte Wikipedia-Artikel gehen inzwischen nicht mehr in Gänze an mir vorbei, so langsam verstehe ich die Materie – und frage mich: Bin ich wirklich noch so ahnungslos, wie ich denke?

Neue Stellenangebote

|

Growth Marketing Manager:in – Social Media GOhiring GmbH in Homeoffice |

|

|

Social Media Manager (m/w/d) HomeServe Deutschland Holding GmbH & Co. KG in Frankfurt am Main |

||

|

Praktikum im Bereich Social Media Governance ab März 2025 Mercedes-Benz AG in Stuttgart |

|

Ein kleines Experiment

Schließlich läuft alles, was ich mir eingerichtet habe, ziemlich rund. Und wenn ich schon von den BASIC-thinking-Lesern überwiegend Zuspruch für meinen ersten Tagebuch-Eintrag bekomme, dann kann ich doch nicht mehr allzu viel falsch machen. Oder? Um diese Frage zu beantworten, wage ich ein kleines Experiment. Ich öffne die Wikipedia und schaue mir zwei für mich neue Artikel an. Der eine handelt von S/MIME, einer weiteren Möglichkeit, E-Mails zu verschlüsseln. Darin steht:

Der Content-Type application/pkcs7-mime hat den optionalen Parameter smime-type, der die Art der Daten beschreibt (ohne dass sie dafür decodiert werden müssen): enveloped-data (Verschlüsselung), signed-data (Signatur), certs-only (Zertifikat). Außerdem zeigt der Dateiname des optionalen, aber erbetenen Headereintrags Content-Disposition die Art der Daten an: smime.p7m (signierte oder verschlüsselte Daten), smime.p7c (Zertifikat), smime.p7s (Signatur).

Im zweiten Artikel beschäftigen sich die fleißigen Autoren mit Transport Layer Security (TLS), dem Nachfolger von SSL. Auch das wollte ich immer schon verstehen:

Aus dem pre-master-secret wird in früheren Protokollversionen mit Hilfe der Hash-Funktionen SHA-1 und MD5, in TLS 1.2 mit Hilfe einer durch eine Cipher Suite spezifizierten Pseudozufallsfunktion das Master Secret berechnet. In diese Berechnung fließen zusätzlich die Zufallszahlen der Phase 1 des Handshakes mit ein. Die Verwendung beider Hash-Funktionen sollte sicherstellen, dass das Master Secret immer noch geschützt ist, falls eine der Funktionen als kompromittiert gilt. In TLS 1.2 wird dieser Ansatz nun durch die flexible Austauschbarkeit der Funktion ersetzt.

Das Licht der Erkenntnis scheint noch gedimmt

Bei beiden Artikeln verstehe ich Bruchstücke. Das wäre letzte Woche sicher noch anders gewesen, nichtsdestotrotz zeigen mir die Profis unter den IT-Kryptologen hier meine Grenzen auf schmerzliche Weise wieder auf. Am Stolz über das bereits erreichte ändert das nichts, aber ich bin wieder auf dem Boden der Tatsachen angekommen: Ich bin (noch immer) ahnungslos.

Insgesamt gilt – das habe ich inzwischen erkannt – Ausprobieren! Jeder macht dabei am Anfang wahrscheinlich Fehler. Aber das ist auch völlig normal so. Wer sich der Aufgabe jedoch nicht stellt, kann nicht dazu lernen. Also werde auch ich versuchen, S/MIME und TLS zu verstehen – mit einer gehörigen Portion berechtigtem Optimismus.

Eine Woche ist es nun her, seit ich mich PGP gestellt habe. Ich habe meinen public key auf meiner Website veröffentlicht, auf der Autorenseite von BASIC thinking, habe in den Sozialen Netzwerken von meinen Fortschritten berichtet. Und siehe da: Die ersten verschlüsselten E-Mails flattern ins Haus.

PGP ist (noch) nicht massentauglich

Erst jüngst kam eine von einem Leser: Er freue sich, dass ich diese Möglichkeit nun anbiete und sei gespannt, wovon mein nächster Tagebuch-Eintrag handelt. Ich freue mich über solche Nachrichten. Auch, weil sie der Seltenheit angehören. Denn die traurige Wahrheit ist, wie ich im ersten Eintrag vermutet hatte, dass ich mit meiner Unwissenheit nicht allein dastehe. Ich habe genau einen Kontakt in meinem Adressbuch, von dem ich weiß, dass er PGP-Verschlüsselung nutzt.

Dass ich jetzt verschlüsselte E-Mails anbiete, ist ja schön und gut. Aber was nützt das, wenn ich niemandem damit schreiben kann? Es überrascht dann doch, dass die Gesellschaft durch die Snowden-Aufdeckungen nicht genügend sensibilisiert wurde und sich nicht mehr Menschen an einer vielleicht anfangs undurchsichtigen Thematik versuchen. PGP ist leider nicht massentauglich, das ist mein erster, ernüchternder Eindruck.

Für mich als Journalist hat die Verschlüsselung natürlich trotzdem Vorteile: Ich gebe dem Leser ein Angebot an die Hand, ob er es dann auch wirklich nutzt, bleibt ihm überlassen. Aber wenn er es nutzten möchte, dann braucht er sich nur meinen PGP-Key aus der Kontaktseite ziehen. Ich würde mir wünschen, dass das bald mal anders aussieht. Dass sich ein paar Programmierer vielleicht mal zusammentun und an einem massentauglichen User-Interface arbeiten. GPGTools.org, das Download-Portal für Mac, ist da ein guter Anfang. Das Gegenbeispiel findet sich bei GPG4WIN.org, der Windows-Version: Informationen wie

Gpg4win 2.2.1 contains: GnuPG 2.0.22, Kleopatra 2.2.0 (2013-08-20), GPA 0.9.4, GpgOL 1.2.0, GpgEX 1.0.0, Claws Mail 3.9.1, Kompendium (de) 3.0.0, Compendium (en) 3.0.0

oder

SHA1 checksum (for gpg4win-2.2.1.exe): 6fe64e06950561f2183caace409f42be0a45abdf

verwirren die meisten Nutzer eher, als dass sie helfen würden. Zudem wäre ein deutschsprachiger Anbieter inklusive deutschsprachiger Anleitung wünschenswert, wie sie GPG4WIN.org schon anbietet (und damit wieder punktet). Ich kann Englisch, Lieschen Müller von Gegenüber aber nicht – und bleibt damit auf der Strecke.

PGP ist klasse. Und ich freue mich, dass ich es inzwischen ohne Probleme und allzu große Verwirrung verstehe und verwenden kann. Dennoch gilt es, noch einiges zu verstehen. S/MIME, TLS und entsprechende mobile Programme stehen da auf meiner To-Do-Liste des Lethargie-Ausbruchs ganz oben. Mehr davon dann bald wieder hier.

Dein Tobias

Hinweis in eigener Sache: Das Tagebuch gibt es nun mit vielen weiteren nützlichen Tipps und Tricks als günstiges E-Book!

Bilder: Screenshots

Hey Tobias.

Ich drücke dir / euch die Daumen und hoffe, dass ihr mit dieser Artikelserie so viele Halbtote erreicht, wie nur irgendwie möglich! Deine persönliche Lethargie ist stellvertretend für den Zustand da draußen. Snowden hat incl. der nachfolgenden Enthüllungen zumindest den Grundstein bzgl. der Massensensibilisierung gelegt. Der Rest obliegt uns. Also bitte dranbleiben und das Thema weiterhin „userfriendly“ aus Sicht eines Neueinsteigers aufarbeiten. PGP / Verschlüsselung im allgemeinen ist bisher ein „Nerd“ Thema mit viel zu viel Fachterminologie gewesen. Im Umkehrschluss lag die Einstiegshürde für Lieschen Müller daher in fast unerreichbarer Höhe – was sich dank dir nun hoffentlich ändert 🙂

Steter Tropfen höhlt den Stein!

Lg,

Marco

Hallo Marco,

vielen Dank dir für die ermutigenden Worte. Solches Feedback bekommt man wirklich gerne! 🙂

Liebe Grüße und hoffentlich bis zu Teil 3,

Tobias

Hallo Tobias,

willkommen im Club der PGP-Nutzer! Leider muß ich dir recht geben, daß PGP immer noch ein schwer zu verstehendes Thema ist. Ich habe dafür vor ca. 1,5 Jahren ein Tutorial für Thunderbird/SeaMonkey unter Linux und Windows geschrieben, die Reaktionen darauf waren aber eher mäßig.

Mit dem Mac kenne ich mich nicht aus, da weder ich noch jemand aus meinem Verwandten- und Bekanntenkreis ein solches Gerät besitzt. Deswegen freue ich mich, daß du das im ersten Teil deines Tagebuchs so ausführlich beschrieben hast!

Wenn du nichts dagegen hast, dann werde ich das in meinem Tutorial verlinken. Immerhin haben ein paar meiner Leser ebenfalls Geräte von Apple, die könnten das eventuell gebrauchen! 😉

Grüße nun aus TmoWizard’s Castle zu Augsburg

Mike, TmoWizard

Hallo Mike,

vielen Dank für deinen Kommentar! Natürlich kannst du gerne verlinken, lass mir den Link zu deinem Tutorial doch einfach mal zukommen.

Danke und Grüße nach Augsburg,

Tobias

Hi!

Was mich noch interessieren würde wäre die alltägliche Integration in die Kommunikationswege. Zum Beispiel: Extensions für Chrome /Firefox, um PGP direkt in die Weboberflächen der Mail-Anbieter zu holen. Vielleicht gibt es ja auch solche Lösungen für den Facebook Chat oder Hangouts.

Circa

Hallo Circa,

schaue ich mir an und schreibe dann ggf. darüber in meinem Tagebuch! 🙂

Liebe Grüße,

Tobias

Als ich vor 7 Jahren oder so über die AGBs von ICQ aufklärt wurde, war ich feuer und flame auf Jabber inkl. PGP um zu steigen. Leider konnte ich damals nur einen Freund dazu überzeugen und ich gab dann schnell auf. Nun ist der Jabber Server bei dem ich bin ist in letzter Zeit gefühlt öfters down als up und ich nutzt Skype und FB Messenger, was eigentlich kein deut besser ist als warum ich kein ICQ mehr nutzten wollte.

Dein Tagebuch lese ich daher nun gerne und macht mir auch wieder Mut vermehrt auf verschlüsseln zu setzten.

Ich schliesse mich daher so halber der Person über mir an, sodass ein Punkt auf der ToDo Liste sich gut machen würde, der Messaging betrifft. Am liebsten natürlich mit open source Lösungen und nicht sowas wie hemlis/threema… denn closed source ist auch nix ganzes 😉

Als weiter so!

Hallo Tobias,

Tutorial ist angepaßt, Ping (hoffentlich!) und verschlüsselte Mail sind unterwegs! 😉

Übrigens vermisse ich hier irgendwie die Möglichkeit, daß ich direkt auf einen Kommentar antworten kann. Bin ich gerade betriebsblind, liegt das an NoScript oder gibt es das hier wirklich nicht?

Viele Grüße aus TmoWizard’s Castle zu Augsburg

Mike, TmoWizard

ok, ich habe jetzt auch Verschlüsselung installiert. Aber: wie gebe ich jetzt am besten meinen public key weiter? Da fehlen mir noch Infos. Es gibt also ominöse Key-Server. Wer betreibt die? Wo sehe ich meinen public key? Ist der public key diese endlos lange Textwüste, oder diese kurze ID – reicht es, wenn ich diese ID weitergebe oder brauche ich das lange Ding?

Bei diesen Keyservern kann ich sogenannte ASCII-armored irgendwas hochladen. Was soll das sein?

Ich würde ja gerne meinen public key in den Footer meiner normalen Mails unterbringen, aber irgendwie scheint daran niemand zu denken.

Keyserver werden z.B von diversen Universitäten betrieben. Keyserver gleichen sich auch untereinander ab, d.h. wo du deinen Key hochlädst, ist vollkommen egal, da er sowieso auf alle verteilt wird.

Wer solche Server betreibt, ist auch vollkommen egal, denn deinen Public Key soll ja JEDER haben, der ist nicht schützenswert, im Gegenteil. Der einzige Grund, den Public Key nicht auf Keyserver hochzuladen, wäre die Spam-Prävention, da Spammer sich die Adressen auch gerne von den Keyservern besorgen. Ich verlasse mich da aber auf meinen Spam-Filter 😉

Du kannst den auch einfach als Anhang an deine Mails anhängen, beim Mail-Schreiben in Thunderbird z.B. über OpenPGP > Attach Public Key …

Was ich mich gerade frage:

Wenn mir jemand eine verschlüsselte Email schreibt, also mit meinem „public key“, und ich ihm direkt antworte, habe ich dann automatisch seinen „public key“ oder wird die Email dann unverschlüsselt zu ihm geschickt? Ich benutze S/MIME mit Thunderbird.

Danke für eure Hilfe!!

„Zudem wäre ein deutschsprachiger Anbieter inklusive deutschsprachiger Anleitung wünschenswert, wie sie GPG4WIN.org schon anbietet (und damit wieder punktet).“

gpg4win.de existiert. Und die Anleitung von gpg4win (das Compendium) wurde IMHO sogar erst in Deutsch geschrieben und dann ins Englische übersetzt.