Manchmal ist die Versuchung einfach zu groß und dann tun wir es: Wir nutzen öffentliches WLAN. Auf der Collision 2016 in New Orleans, auch als „Anti-CES“ bezeichnet, war ich auf Einladung von F-Secure und konnte mir dort vom F-Secure-Team zeigen lassen, wie einfach es sein kann, durch solche offenen Netzwerke auf Informationen zuzugreifen.

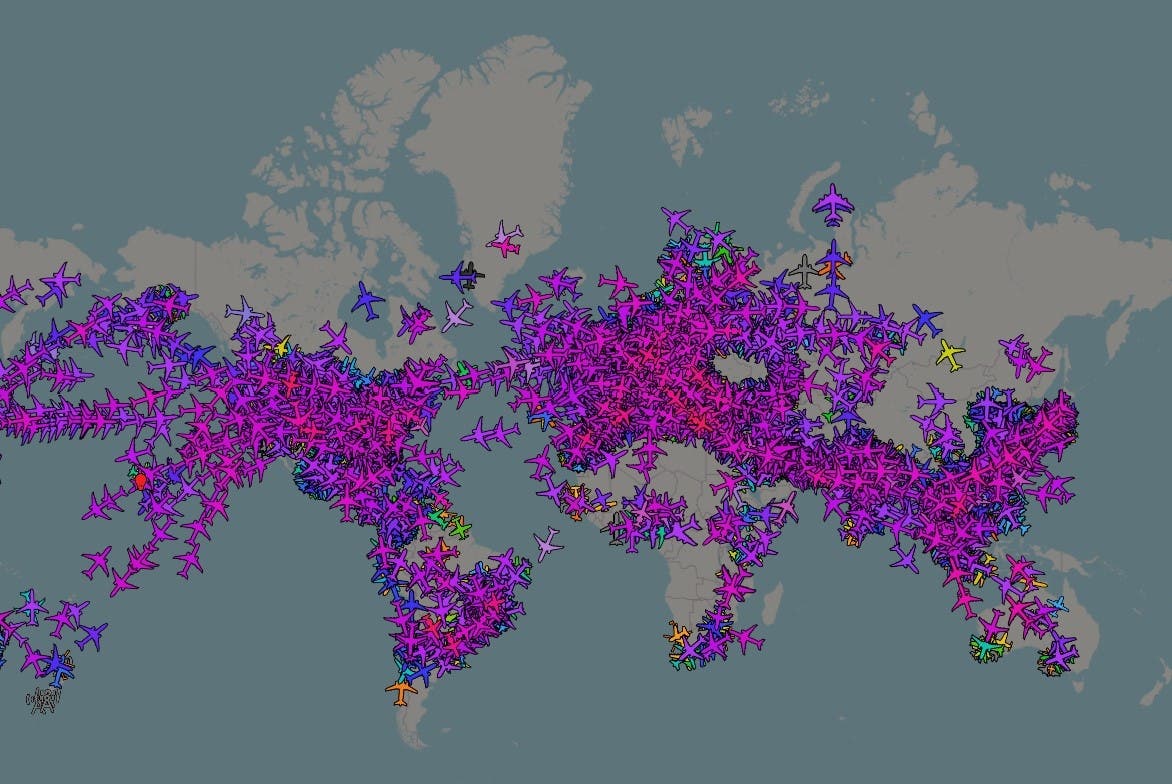

Man sollte meinen, dass auf einer Konferenz mit technisch versiertem Publikum die Chancen nicht besonders groß sind, dass die Leute einem in die Falle gehen, wenn man über das WLAN an ihre Informationen herankommen will. Nichtsdestotrotz haben wir bei unserem Versuch gleich 93 Menschen dazu gebracht, sich über unser unsicheres WLAN mit dem Internet zu verbinden. Auf diese Weise konnten wir nicht nur mitverfolgen, auf welchen Seiten sie sich rumtreiben, sondern konnten auch Logins und Passwörter erschnüffeln.

Eigentlich hasse ich es, das zugeben zu müssen, aber obwohl ich hier jetzt aus erster Hand erfahren habe, wie einfach es potenziell ist, Informationen via WLAN zu stehlen, werde ich wohl auch künftig weiter öffentliches WLAN nutzen. Allerdings werde ich dann ein paar Tools einsetzen, die mich vor Voyeuren und Hackern schützen.

Zuhause oder bei der Arbeit haben nur ausgewählte, vertrauenswürdige Nutzer Zugriff aufs WLAN. Bei öffentlichem WiFi hingegen ist das Netz offen für jeden noch so Fremden, der sich schlicht innerhalb der Reichweite des Signals befinden muss. Wenn das WLAN nicht passwortgeschützt ist, kann ein Hacker genau das machen, was wir bei unserem Experiment getan haben: Wir nehmen ein bestehendes WLAN-Signal und rebroadcasten es, machen es unter einem anderen Namen wieder frei verfügbar. Mit vorangestelltem Free_Wifi vor dem eigentlichen Namen stellten wir sicher, dass unser Netzwerk oben in der Liste auftaucht bei der WLAN-Suche. Bei sowas sollten sofort die Alarmsirenen losheulen bei euch, wenn ihr etwas in der Art seht. In so einem Fall also wirklich besser nicht verbinden, wenn ihr auf Nummer sich er gehen wollt.

Wie kommen die Hacker an meine Daten?

Die Möglichkeiten, wie Hacker an unsere Informationen gelangen können, sind schier unerschöpflich. Viele dieser Hacker nutzen entsprechende Software, um Signale einer WLAN-Verbindung abzufangen und können dann quasi alles sehen, was sich auf dem Screen eines Nutzers tut. Diese Software – ein sogenannter WLAN-Sniffer – entnimmt Informationen, indem er auf den ein- und ausgehenden Traffic eines Routers schaut.

Wir haben uns bei unserem Versuch für eine andere Methode entschieden: Wir haben unseren Gauner-Hotspot an einem Ort eingerichtet, an dem wir erwarten konnten, dass sehr viele Menschen dort unterwegs sind und potenziell viele davon nach einer Verbindung suchen könnten. Solche Fake-Hotspots haben wie bereits erwähnt dann oft Phrasen wie „Freies WLAN“ im Namen, um Leute zu ködern.

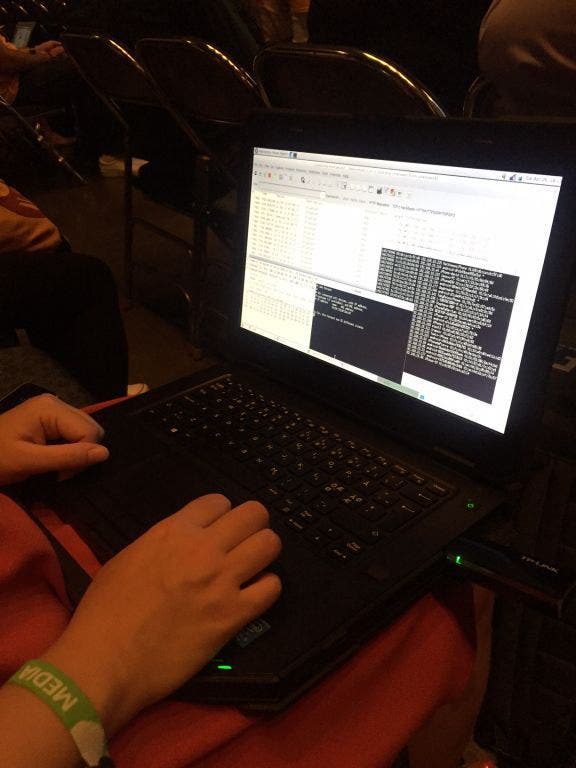

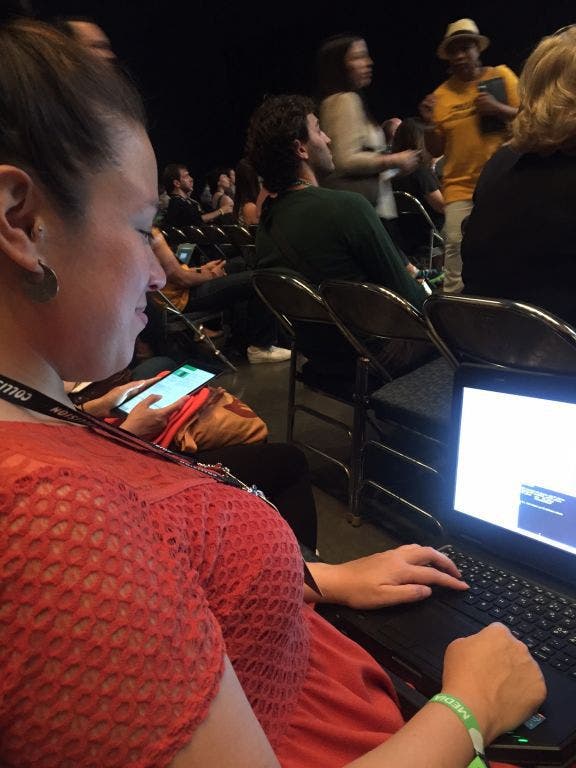

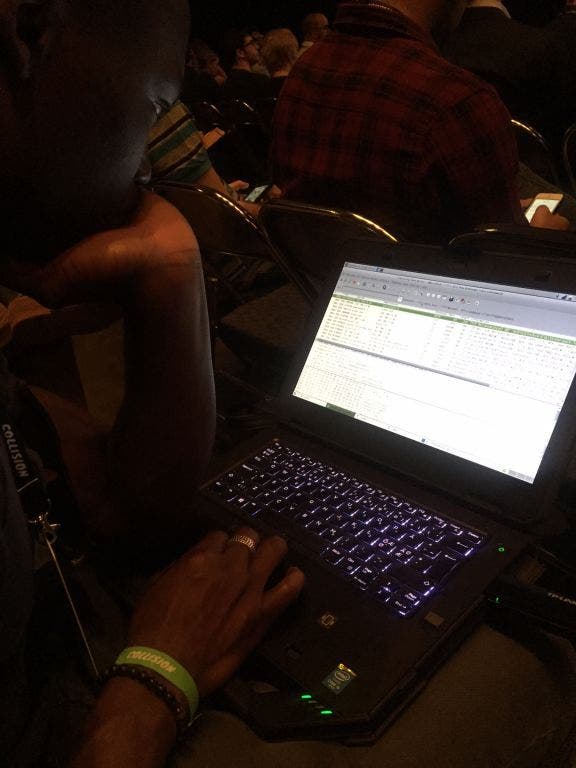

Hier sind einige Screenshots der Daten, die ich selbst sehen konnte. Natürlich zeige ich euch nur Screenshots, auf denen keine Namen zu sehen sind (Was wirklich gar nicht einfach war, weil so viele Namen auftauchten). Man sah natürlich die Geräte-Namen der Personen wie „Tomis iPhone“ oder „Bens MacBook Air“, aber eben auch, wonach sie gesucht haben und auf welchen Webseiten sie unterwegs waren. Während Donisha Prendergast über Cannabis sprach, füllte sich mein Display beispielsweise mit entsprechenden Suchanfragen zu ihrem Namen und ihrer Webseite.

Was kann man dagegen unternehmen?

Die einfachste Lösung kommt von großen Internet-Providern wie AT&T oder der Telekom, die zu den größten Anbietern solcher Hotspots zählen. Diese Unternehmen verschlüsseln die Signale nicht grundsätzlich, obwohl man dem illegalen Zugriff auf Informationen damit am einfachsten einen Riegel vorschieben könnte. Immerhin empfehlen diese Anbieter aber, sich die entsprechende Verschlüsselungs-Software kostenlos herunterzuladen.

Darüber hinaus könnt ihr euch natürlich am besten vor solchen Attacken schützen, indem ihr einfach dieses kostenlose WLAN nie in Anspruch nehmt, das ist aber zugegebenermaßen ein eher unrealistisches Szenario. Solltet ihr also öffentliches WLAN nutzen, solltet ihr euch überlegen, das über ein VPN-Konto (Virtual Private Networking) zu tun. Eure Kommunikation wird dadurch verschlüsselt und so wird verhindert, dass eure Daten abgegriffen werden können. Ich nutze in China zumeist ExpressVPN welches mit 99,99 Dollar aber auch nicht gerade preiswert ist. Wenn ihr euch anmeldet und dabei meinen Refer-Code nutzt, bekommen sowohl ihr als auch ich 30 Tage kostenlos – wenn ihr also mal ein paar Tage oder Wochen in China unterwegs seid, sollte das ausreichen, ohne dass ihr dafür zahlen müsst. Was die Stabilität angeht, ist ExpressVPN sicher eine der besten Möglichkeiten. Ist das nicht die höchste Priorität, dann stehen euch natürlich massig weitere Optionen zur Verfügung.

Mit Freedome hat F-Secure selbst eine recht günstige Alternative im Angebot: Für 50 Euro könnt ihr das VPN fünf Jahre lang auf bis zu drei Devices nutzen, für 60 Euro auf fünf Geräten und für 70 Euro sogar auf sieben Geräten. Außerdem gibt es mit der F‑Secure Search ein kostenloses Tool, welches ihr nutzen könnt, wenn ihr unentdeckt im Internet suchen wollt. Über Pre-Screens eurer Suchergebnisse wird sichergestellt, dass ihr keine Seiten ansteuert, die eurer Privatsphäre oder eurer Hardware zu Leibe rücken wollen. Das ist der nächste Schritt in punkto Sicherheit: Ist man nicht sicher, welche Seite man ansurfen kann und welche lieber nicht, ist es eben die beste Idee einen zusätzliche Schutz zu nutzen.

Ein persönlicher LTE-Hotspot ist eine weitere Möglichkeit, die vor allem für diejenigen Sinn ergibt, die viel reisen. Ihr könnt hier eure eigene Verbindung nutzen und entsprechend mit einem Passwort schützen – so, wie ihr es auch vom heimischen WLAN-Netzwerk kennt. Vielleicht ist das aber nicht die beste Lösung für diejenigen, die aufs Geld schauen müssen, weil diese Option tendenziell teurer ist als viele Handytarife.

Für diejenigen, die drauf angewiesen sind, öffentliches WLAN zu nutzen, gibt es einige Dinge, die beachtet werden sollten: Zunächst mal klärt unbedingt, was es mit dem Namen des ausgesuchten WLAN-Netzwerks auf sich hat – oft reicht das schon, um ein schwarzes Schaf zu erkennen. Außerdem verzichtet lieber auf das Netzwerk, wenn es nicht passwortgeschützt ist. Und wenn ihr dann wirklich verbunden seid, vermeidet nach Möglichkeit, Seiten aufzurufen, auf denen ihr wichtige Daten wie eure Kreditinformationen eingeben müsst. Eine Garantie ist all das natürlich auch noch nicht, aber wir müssen es den Hackern ja nicht auch noch unnötig einfach machen.

Flug und Unterkunft wurde anlässlich der Collision 2016 von F-Secure übernommen – Inhalt und alle Gedanken sind natürlich meine eigenen und von F-Secure unabhängig.