Seit einigen Wochen schon plagt es mich: das schlechte Gewissen. Jeden Tag kommen neue Dinge ans Licht, die illegalen Praktiken hinter NSA, GCHQ und BND werden immer weiter und tiefgründiger aufgedeckt. Und dennoch: Ich bin ahnungslos. PGP? SSL? Was-weiß-ich-was-für-eine-Abkürzung? Ich habe keine Ahnung von Verschlüsselung, Kryptologie und Co. Meine Daten sind ungeschützt. Bis jetzt. Denn nun wage ich mich endlich vor, raus aus der Lethargie und starte meinen Weg zur Verschlüsselung. In Teil 1 aus dem Tagebuch eines (noch) Ahnungslosen ging es um den Versuch, meine E-Mails zu verschlüsseln. Während in Teil 2 anschließend die ersten Tage mit PGP im Mittelpunkt standen, versuchte ich mich in Teil 3 an S/MIME. Nach der PGP-Verschlüsselung am Smartphone widme ich mich nun auch hier dem Thema S/MIME. Und ihr dürft in den Kommentaren gerne helfen, korrigieren, verbessern – und so auch anderen helfen.

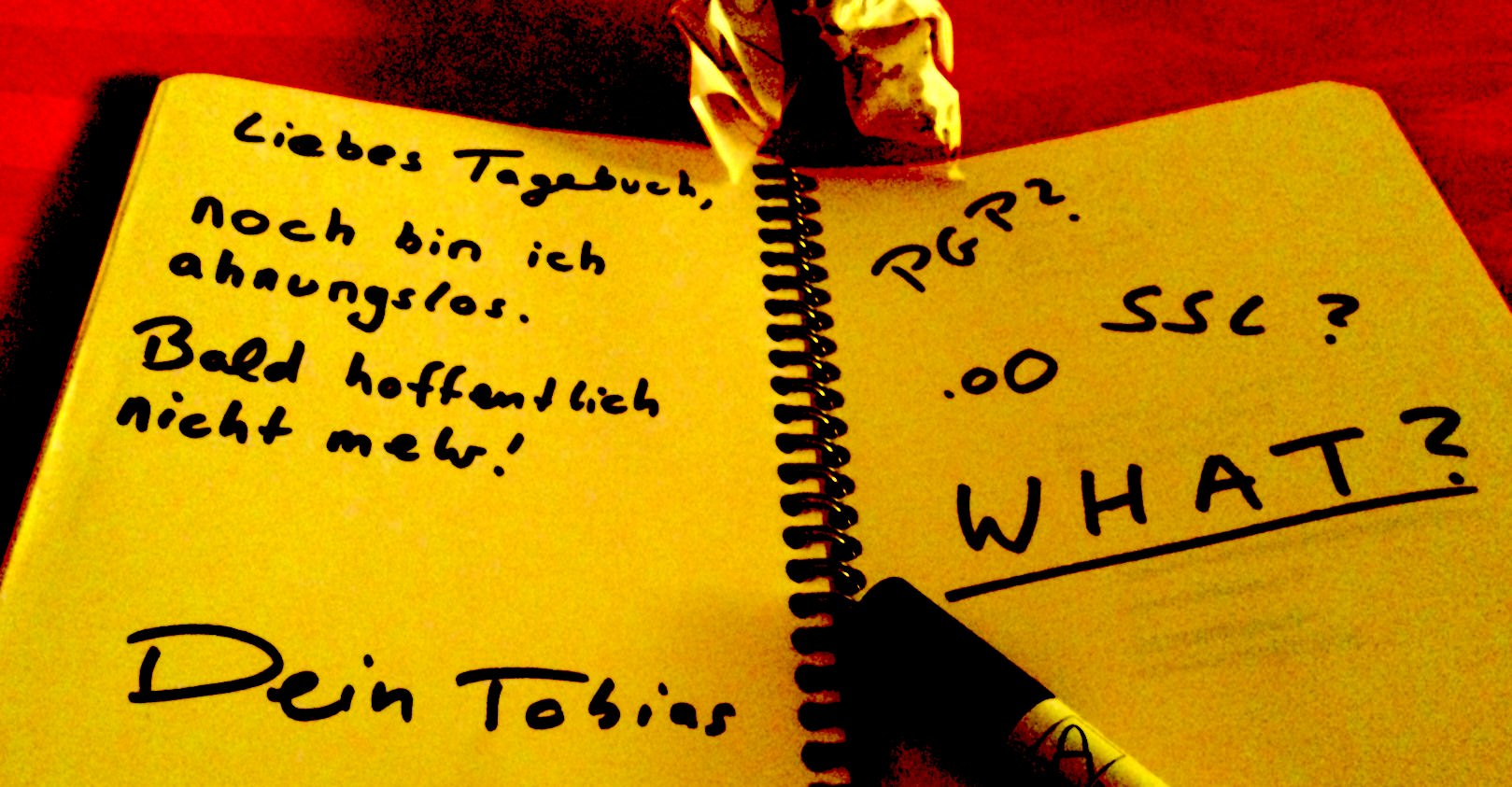

Liebes Tagebuch,

vor jedem neuen Versuch, einen Schritt weiter in die Welt des Verschlüsselns einzutauchen, habe ich weniger Sorge. Die Mechanismen hinter den Technologien habe ich inzwischen verstanden, auch wenn ich sie noch lange nicht in Wikipedia- oder IT-Sprech wiedergeben kann. Einmal überwunden, sich ein paar Schritte vorzuwagen, ist der Rest eigentlich ein Selbstläufer – mal mit mehr, mal mit weniger Aufwand, mal mit mehr, mal mit weniger Stolperfallen.

Nachdem ich PGP am iPhone inzwischen zum Laufen bringen konnte, muss nun auch S/MIME dran glauben und sich meine ersten Versuche gefallen lassen. Ich erinnere mich: S/MIME war die Verschlüsselungstechnik mit dem von einer Zertifizierungsstelle beantragten Klasse-1-Zertifikat. Die Idee hinter S/MIME ist der von PGP ziemlich ähnlich, der entscheidende Vorteil ist aber die bessere Integration in alle gängigen E-Mail-Programme wie Thunderbird oder Outlook. Selbst Apple bietet S/MIME in seiner Mail-App am Mac an – und seit iOS 5 auch auf dem iPhone.

Genau das möchte ich jetzt haben. Denn seit ich S/MIME am Mac benutze, kommen hin und wieder auch mal damit verschlüsselte E-Mails auf meinem Smartphone an. Blöd nur, wenn ich damit dann nichts anfangen kann. Nach dem Hickhack mit der oPenGP-App, die mich bei PGP-verschlüsselten E-Mails unterstützt, habe ich die Hoffnung, dass das bei S/MIME ein bisschen einfacher geht und nachher auch benutzerfreundlicher im Umgang ist.

.p12 statt .p7s?!

Zunächst einmal gilt es, wie bei PGP mit den Schlüsseln auch, mein Zertifikat auf’s iPhone zu bekommen. Während ich bei der oPenGP-App dringend davon abgeraten habe, das per E-Mail zu tun, finde ich im Internet nur Anleitungen, die mir einen Versand per E-Mail auf die eigenen Adresse empfehlen. Ich bin misstrauisch, füge mich am Ende aber doch der Mehrheit der Meinungen. Die sagen, dass das beim S/MIME-Zertifikat kein Problem ist, solang das zugehörige Passwort lang und sicher genug ist. Ich wähle also ein extralanges Passwort, eine Kombination aus Groß- und Kleinbuchstaben, Ziffern, Sonderzeichen, 16 Stellen lang und nie vorher irgendwo verwendet – das sollte reichen. Auf die Idee, meine mühsam eingerichtete PGP-App für den Versand zu nutzen, komme ich leider erst später.

Doch bevor irgendwas ans iPhone geschickt werden kann, muss es erstmal existieren. Mit dem .p7s-Zertifikat, was ich von der Zertifizierungsstelle Comodo bekommen habe, komme ich hier nämlich nicht weiter – das iPhone kann nur .p12-Dateien. Um daran zu kommen, gehe ich in die Schlüsselbundverwaltung und suche nach meiner E-Mail-Adresse. Nun wird mir das zu dieser E-Mail-Adresse erstellte Zertifikat angezeigt, welches ich mit einem Rechtsklick als .p12-(„Personal Information Exchange“)-Datei exportieren kann.

Wenn ich die Datei nun an meinem iPhone anklicke, öffnen sich die Einstellungen. Ich solle ein „Profil installieren“, steht da. Zudem die Information, wann ich es empfangen habe und dass der Inhalt ein Zertifikat sei. So weit, so gut. Aber was soll ein „Profil“ sein? Und warum soll ich es installieren? Unter „Mehr Details“ steht lediglich, dass die Zertifikatsdetails bis zur Installation kennwortgeschützt seien. Ich muss also erst installieren, bevor ich erfahre, was das eigentlich soll?

Was sind eigentlich „Profile“?

So geht’s nicht. Erstmal muss wieder Google herhalten und mir verraten, was Profile sind. Eine verständliche Anleitung finde ich nicht, dafür die beunruhigende Information, dass Profile „sehr mächtig“ seien und auch durch Fremde, etwa Geheimdienste, zu meinem Nachteil verändert werden können – ich werde hellhörig. Eigentlich geht es aber nur um unbekannte Profile, etwa aus Mail-Anhängen von Leuten, die ich nicht kenne. Da ich ja weiß, was in meinem Profil ist, dürfte das also kein Problem sein. Zudem sind Profile wohl eigentlich beispielsweise für Firmen da, die Firmen-iPhones für die Mitarbeiter einrichten und bestimmte Rechte festlegen.

Also gut, dann wollen wir mal: Ich muss erst das Kennwort meines iPhones eingeben, anschließend das von mir eben beim Export festgelegte. Nun kann ich auch in die Details, die mir aber nicht wirklich helfen. Hier stehen Dinge über die Zertifizierungsstelle, den Signatur-Algorithmus und weitere Dinge, für die ich noch viel zu naiv bin in meinem jetzigen Stadium. Die gute Nachricht ist aber: S/MIME ist damit installiert, nun muss ich es nur noch aktivieren. Dafür gehe ich in die E-Mail-Einstellungen, wähle den entsprechenden Account aus, klicke auf „Erweitert“ und aktiviere am unteren Bildschirmende „S/MIME“, „Signieren“ und „Verschlüsseln“. Fertig.

S/MIME: Reibungslos und ohne Zwischenfälle

Ich kann nicht anders als all jenen, die von der besonderen Benutzerfreundlichkeit von S/MIME geschwärmt haben, Recht zu geben: S/MIME rockt auf dem iPhone. Nicht nur, dass es schnell installiert ist, es macht auch noch alles was nötig ist von selbst. Sobald ich eine E-Mail-Adresse eingebe, deren public key ich schon habe (weil ich von ihr schon mal eine S/MIME-Mail bekommen habe), erscheint am oberen Rand der Mail ein Schloss und der Zusatz „Verschlüsselt“.

Und auch der Empfang von verschlüsselten E-Mails funktioniert reibungslos. Von den Mechanismen hinter der Verschlüsselung bekomme ich hier – wie auch beim Mac – nichts mit. Die E-Mail wird einfach lesbar angezeigt, ohne dass ich noch eine Passphrase (wie bei PGP) eingeben muss oder sonstige Umwege. Einzig am Schloss und dem kleinen Haken erkenne ich, dass eine E-Mail verschlüsselt (Schloss) und signiert (Haken) wurde. So stelle ich mir Einfachheit vor.

S/MIME begeistert!

Bei S/MIME kann wirklich keiner mehr behaupten, Verschlüsselung wäre zu viel Aufwand. Einmal eingerichtet läuft die Verschlüsselung sowohl am Mac als auch am iPhone einwandfrei und ohne Zwischenfälle. Ich bin sichtlich angetan – und kann mich nur für S/MIME begeistern. Toll!

Einen Haken hat S/MIME dann aber doch noch. Und der ist vielleicht nicht zu unterschätzen: Während bei PGP die Keys lokal auf dem Rechner erstellt werden, ist das Zertifikat von einer externen Stelle. Zwar werden die Keys hier auch erst im Browser erstellt und verlassen den Mac nicht. Aber wer garantiert mir, dass ein Geheimdienst nicht die Zertifizierungsstelle unter Druck setzt? Letztlich habe ich das Gefühl, dass auch die beste Verschlüsselung – ob mit PGP oder S/MIME – NSA und Co. im Zweifel nicht davon abhalten kann, meine E-Mails zu lesen. Es erschwert den Aufwand, den man für die Dechiffrierung bräuchte, aber dennoch um ein Vielfaches. Demnach zweifle ich nicht an meinem Weg und werde ihn weiter gehen. Auf dass mir einige Ahnungslose folgen werden.

Dein Tobias

Hinweis in eigener Sache: Das Tagebuch gibt es nun mit vielen weiteren nützlichen Tipps und Tricks als günstiges E-Book!