Vor einigen Monaten warnte das BSI wiederholt vor Malware-Angriffen über verseuchte Anzeigen-Server auf Open-X-Basis. Wer das Pech hatte, eines der manipulierten Banner zu erwischen, konnte sich schnell fiese Schadsoftware einfangen – und das ohne eigenes Zutun per Drive-by-Infektion über bekannte Sicherheitslücken in Java oder Internet Explorer. Ihre Effektivität gewann die Methode zudem vor allem dadurch, dass sie eben genau dort Wirkung zeigte, wo man glaubte, völlig ungefährdet zu sein – beispielsweise auf den Websites führender deutscher und internationaler Nachrichtenportale.

Goldene Brücke

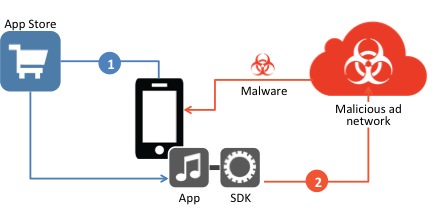

Dass das Konzept in zwielichtigen Kreisen schnell Schule machen würde, war daher ebenso absehbar, wie der Sprung in die boomende Welt der werbefinanzierten Gratis-Apps. Nach Beobachtungen des US-Sicherheitsunternehmens Palo Alto Networks häufen sich im Smartphone- und Tablet-Bereich leicht modifizierte Varianten der Anzeigenattacken, gegen die sich Nutzer selbst nur schwer schützen können. Zielschiebe sind demnach aufgrund ihrer hohen Verbreitung vorrangig Android-Systeme, gleichwohl ist das Vorgehen offenbar nicht an ein Betriebssystem gebunden. Der Trick: Statt in die Server bestehender Werbeverbünde einzudringen, gründen Hacker einfach eigene Werbenetzwerke. Bereits im April hatte der Anti-Viren-Spezialist Lookout erstmals ein solches Fake-Netzwerk aufgespürt, welches einzig der Verbreitung von Malware über (seriöse) Android-Apps diente.

Die Masche ist so perfide wie genial: Denn während Anzeigen auf Websites einfach von Ad-Servern ausgeliefert werden, bedürfen Apps zur Darstellung von Bannern generell eines speziellen SDKs des Werbenetzbetreibers, das vom Entwickler eingebunden werden muss. Nur so ist die Anwendung in der Lage, die richtigen Ads auszuwählen. Allerdings ist diese „Hintertür“ auch eine goldene Brücke auf die Smartphones der Nutzer. Einmal geöffnet, können beliebige Daten übermittelt werden – und damit eben auch Schadcode. Wie ein Vertreter von Palo Alto Networks gegenüber „Bloomberg“ anmerkt, unterscheidet sich das Verhalten der Werbenetzwerke dabei nicht von klassischen Bot-Netzen – und genau das wird ausgenutzt.

Die Strategien werden ausgefeilter

Dem Smartphone-Nutzer wird das Problem jedoch erst dann bewusst, wenn es bereits zu spät ist. So soll die gefundene Schadsoftware bisher von keiner mobilen Antivirus-Lösung erkannt werden – was nebenbei erneut vor Augen führt, wie trügerisch diese vermeintliche Sicherheit sein kann. Allerdings gibt es noch eine – reichlich theoretische – Chance, den Schaden zu minimieren. Denn die Malware benötigt auf jeden Fall bestimmte Systemrechte, die der Nutzer selbst bestätigen muss. Um sich diese zu beschaffen, läuft das Schadprogramm solange im Hintergrund mit, bis erneut eine App aufgespielt wird und versucht dann, als Teil des laufenden Installationsprozesses zu erscheinen – ein Weg, der in den meisten Fällen funktionieren dürfte. Danach beginnt das große Abschöpfen – etwa durch das Versenden teurer SMS-Nachrichten. Auch Datenklau oder das Mitloggen von mobilen TAN-Nummern ist denkbar.

Alarmismus mag zwar fehl am Platze sein, dennoch rückt diese Entwicklung wieder stärker ins Bewusstsein, dass Smartphones und Tablets längst zur gleichwertigen Zielscheibe geworden sind und die Strategien der Angreifer ausgefeilter werden. Im Fall der gefälschten Werbenetzwerke ist der Nutzer dabei leider weitgehend ausgeliefert. Hier sind vor allem die App-Store-Betreiber in der Pflicht, derartige Tricks zu verhindern – etwa dadurch, dass nur noch bestimmte, zertifizierte Werbenetzwerke zugelassen werden. Man selbst kann wohl relativ wenig tun: Anwendungen nur aus den regulären Stores beziehen und vor allem die von einer App geforderten Berechtigungen genau studieren. Der Rest ist leider offenbar reine Glückssache.

Bild: Green arrow pointing to the open door / Shutterstock; Grafik: Palo Alto Networks