36 Millionen Euro. 47 Millionen US-Dollar. Diese geschätzte Summe ergaunerten Internetbetrüger jetzt in zahlreichen europäischen Ländern mit Hilfe eines Zeus–Botnet. Laut einer Schätzung von Sicherheitsexperten der Firmen Versafe und Check Point ergibt sich dieses Ergebnis aus dem Betrag von 30.000 Geschädigten, darunter Privat- und Geschäftsbankkunden. Ein stattliches Sümmchen, das einmal mehr die Frage aufwirft: Wie unbedacht gehen Menschen mit sensibelsten Banking-Daten um?

Kreativ und kriminell

Eins muss man Internet-Betrügern lassen – sie sind stets einfallsreich, extrem dreist und machen auch vor sicher geglaubten Technologien nicht Halt. So jetzt beim Mobilen-TAN-Verfahren (mTAN), das seit geraumer Zeit auch in Deutschland von vielen Banken als sicher angepriesene Alternative zur klassischen oder indizierten TAN gehandelt wird. Dass dem augenscheinlich nicht so ist, beweist die jetzt ergaunerte Summe von 36 Millionen Euro. Der mTAN sei Dank.

Die von amerikanischen Sicherheits-Fachleuten „Eurograbber“ getaufte Malware ist seit Monaten auf Beutezug durchs Euroland. Insgesamt 16 Banken in Italien, Spanien und auch Deutschland sind Ziel der Attacke. Der Grund für die Vorauswahl: nicht alle Banken nutzen das mTAN-Verfahren. Aus diesem Grund ist der potentielle Opferkreis ein wenig eingeschränkt. Zu verschmerzen, wenn man die Schadenssumme betrachtet. 36 Millionen Euro. Unfassbar. Ich kann es gar nicht oft genug erwähnen.

Die Abbuchungen des Botnet reichten dabei von 500 bis 250.000 Euro, je nach Deckungssumme des Kontos. Die Vorgehensweise ist dermaßen ausgeklügelt, komplex und mit Hindernissen gespickt, dass ich mir die kriminelle Energie der Drahtzieher kaum ausmalen mag. Von der Gutgläubigkeit der Geschädigten ganz zu schweigen. Im Fokus der Attacke steht logischerweise das Mobiltelefon des Opfers – schließlich ist die mTAN das Objekt der Begierde. Der erste Schritt ist allerdings die Installation eines Trojaners auf dem Rechner des Bankkunden.

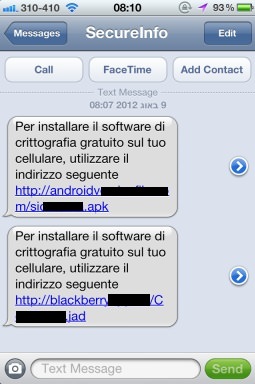

Der Trojaner späht Kontonummer und Login aus, sendet die Daten anschließend unbemerkt an den oder die Täter. Anschließend generiert die Schadsoftware ein Hinweisfenster auf dem PC, das ein zwingendes Update des mTAN-Verfahrens vorgaukelt. Nach der Eingabe von Handynummer und -modell flattert eine SMS mit einem zu bestätigenden Link aufs Handydisplay. Hinter dem Link versteckt sich ein Programm, das sich beim Anwählen selbstständig auf dem Handy des Opfers einnistet und fortan alle SMS an das Täter-Handy umleitet, die eine mTAN enthalten. Da nun sowohl das Login für das Onlinebanking, als auch die nötige mTAN vorliegt, haben die Täter freies Spiel. Und je nach Deckungssumme des Kontos mehr oder weniger Freude beim Einrichten von Überweisungen in die eigene Tasche.

Alle Hürden genommen

Besonders erschrecken die einzelnen Hürden bis zum Ziel, die allesamt von den Kriminellen genommen oder ausgetrickst wurden. Erst musste der Trojaner zum Ausspähen des Banking-Login auf den PC, dann die nötige Eingabe von Handynummer und -typ vorgenommen und zuletzt dann noch ein Klick auf den bösartigen Link in der SMS getätigt werden. Dass die Geschädigten bei keinem einzigen Schritt skeptisch wurden, ehrt die Tarnung der Täter. Und blamiert all jene, deren Konten bis ins tiefste Dispo leergefegt sind.

Aber so einfach ist es nicht: eine nicht zu unterschätzende Mitschuld haben die Banken selbst. 36 Millionen Euro: Ein mobiles TAN-Verfahren als sicher zu verkaufen, wenn es alles andere als sicher ist – das ist die eigentliche Blamage. Für diese Erkenntnis muss man den kreativen und jetzt steinreichen Abzockern fast dankbar sein. Nicht.