Seit einigen Wochen schon plagt es mich: das schlechte Gewissen. Jeden Tag kommen neue Dinge ans Licht, die illegalen Praktiken hinter NSA, GCHQ und BND werden immer weiter und tiefgründiger aufgedeckt. Und dennoch: Ich bin ahnungslos. PGP? SSL? Was-weiß-ich-was-für-eine-Abkürzung? Ich habe keine Ahnung von Verschlüsselung, Kryptologie und Co. Meine Daten sind ungeschützt. Bis jetzt. Denn nun wage ich mich endlich vor, raus aus der Lethargie und starte meinen Weg zur Verschlüsselung. In Teil 1 aus dem Tagebuch eines (noch) Ahnungslosen ging es um den Versuch, meine E-Mails zu verschlüsseln. In Teil 2 des Tagebuchs (noch immer) Ahnungslosen standen die ersten Tage mit PGP im Mittelpunkt. In Teil 3 versuche ich nun, eine andere, ähnliche Verschlüsselungstechnik zum Laufen zu bringen: S/MIME. Und ihr dürft in den Kommentaren gerne helfen, korrigieren, verbessern – und so auch anderen helfen.

Liebes Tagebuch,

kaum habe ich die ersten beiden Einträge geschrieben, forderst du mehr. Na gut, eigentlich ist es eher meine Neugier, die mich treibt. Auf die Verschlüsselung per S/MIME bin ich aufmerksam geworden. Und weil ich angetreten bin, diesen ganzen Kryptokram zu verstehen, wage ich mich auch daran. Wie bei der PGP-Verschlüsselung wüsste ich aber zunächst gerne mal, wofür S/MIME steht. Der Name macht mir irgendwie Angst, er klingt wesentlich komplizierter als PGP. Da ich dieses Unbehagen aber auch bei meinen Anfängen gespürt habe und dann über den eigentlichen Namen „Pretty Good Privacy“ schmunzeln musste, trete ich mutig vor.

Wikipedia muss wieder herhalten. Und das, obwohl ich sonst immer so viel darüber jammere: „Zu kompliziert“, „zu kryptisch“, „die haben mein Förmchen geklaut“ – nur eine kleine, jugendfreie Auswahl. Aber wenigstens taugt es, um den vollen Namen von S/MIME rauszubekommen. Es steht, festhalten, für „Secure / Multipurpose Internet Mail Extensions“, also „Sichere / Multifunktionale Internet Mail Erweiterung“. Ich muss zugeben: Auch wenn mir die einzelnen Worte nicht unbekannt sind, schüchtern sie mich ein.

Was nun? Ich muss irgendwie die Funktionsweise verstehen. Also: Wikipedia zu, Google auf. Anleitungen, Erklärungen, How Tos, Videos und Co. müssen her. Bei deutschsprachigen Videos sieht es mau aus, dafür finde ich einige Erklärungen. Die einen einfacher, die anderen komplizierter – insgesamt bringen sie mich aber alle weiter.

„Zertifizierungsstellen klingen nach viel Bürokratie“

Je mehr ich mich in die Thematik einlese, desto weniger Angst habe ich vor dem, was mir bevorsteht. Was ich ganz zu Beginn lerne ist nämlich, dass PGP und S/MIME gar nicht so weit auseinander liegen. Sie sind zwar nicht kompatibel, da sie unterschiedliche Schlüsselformate verwenden, aber sie sind sich vom Prinzip her ähnlich. Eine entscheidende Rolle bei S/MIME spielen wohl X.509 Zertifikate. Nur darüber kommt man an das bereits von PGP bekannte Schlüssel/Schloss-Paar: Ein öffentliches Schloss zum Weitergeben und einen privaten Schlüssel für sich.

Dieses Zertifikat bekommt man bei einer Zertifizierungsstelle. Das klingt hochoffiziell und nach viel Bürokratie, dauert in Wahrheit aber nur wenige Minuten. Zertifizierungsstellen gibt es wohl einige, ich habe mich für Comodo entschieden und mir dort mein Zertifikat bestellt. Angeben muss ich meinen Namen, die E-Mail-Adresse, mein Land und die Größe meines Keys. Ich habe die Wahl zwischen 512 Bits, 1024 Bits und 2048 Bits, die Wahl fällt natürlich auf die größtmögliche Stufe.

Interessant finde ich die einzelnen Klassen der Zertifikate. Was ich mir hier bestellt habe, ist ein Zertifikat der Klasse 1, gültig für ein Jahr. Es gibt noch die Klassen 2 und 3, die nicht kostenlos erhältlich sind. Sie unterscheiden sich wie folgt:

- Bei Klasse 1 wird nur auf die Existenz der E-Mail-Adresse geprüft. Diese findet sich im Zertifikat.

- In Klasse 2 finden sich E-Mail-Adresse, Name und ggf. die Firma oder Organisation. Überprüft wird anhand von Drittdatenbanken und Ausweiskopien.

- Für Klasse 3 muss man sich persönlich bei der entsprechenden Stelle ausweisen.

Bei allem Bestreben nach Sicherheit: Das Zertifikat der Klasse 1 reicht für mich wohl vollkommen aus: Schließlich sagt es meinem Gegenüber, dass die E-Mail auch wirklich von mir kommt – Ziel erfüllt. Und die Sicherheit der Verschlüsselung ist auch beim High-End-Zertifikat der Klasse 3 nicht besser.

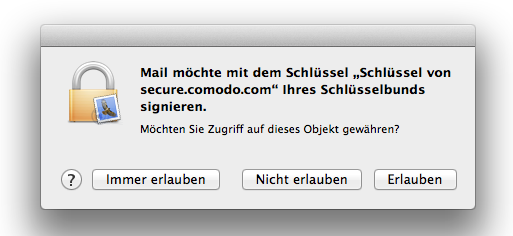

Nachdem ich das Zertifikat bestellt habe, bekomme ich eine E-Mail. Das dauert bei allen drei probierten E-Mail-Adressen etwa zwischen zwei bis fünf Minuten. Ich solle nun einen Link anklicken, der eine .p7s-Datei herunterlädt. Ab jetzt geht es schnell: Ich klicke die Datei an, meine Schlüsselbundverwaltung am Mac öffnet sich und fragt mich, wo das Zertifikat abgelegt werden soll. Wichtiger Unterschied: Die Schlüsselbundverwaltung ist ein Standardprogramm in Mac OS X, es hat nichts mit dem GPG-Schlüsselbund zu tun.

Gleiche Buttons, gleiche Funktionsweise

Anschließend schließe ich nur mein Mail-Programm und öffne es erneut. Möchte ich nun eine E-Mail schreiben, finde ich oben rechts weiterhin den grünen Hinweis, dass ich eine OpenPGP-Mail verschicke. Nun aber ist ein kleiner Pfeil daneben zu sehen, der mir erlaubt, auf S/MIME umzustellen. So einfach ging das also. Die Buttons zum Verschlüsseln und Signieren einer E-Mail mit S/MIME unterscheiden sich nicht von denen für PGP. Nach der ersten E-Mail werde ich noch gefragt, ob ich dem Schlüssel dauerhaften Zugriff gewähren möchte, ich stimme zu. Unter Windows ist die Integration von S/MIME etwa in Thunderbird ein paar Schritte länger, funktioniert im Grunde aber gleich: Man bestellt das Zertifikat, richtet es ein und muss es anschließend vom Browser aus erst ex- und dann in Thunderbird unter dem Punkt „S/MIME-Sicherheit“ importieren. Wenig später findet man einen „S/MIME“-Button in der E-Mail-Kopfzeile.

Ich bin überrascht: Das ging schnell. Und einfach. Installiert ist S/MIME also schon mal, nun muss ich es nur noch verstehen. Die Technik ist der von PGP offenbar sehr ähnlich. Ich habe einen öffentlichen und einen privaten Key. Nur bekomme ich davon nicht viel mit. Sobald mir eine S/MIME-verschlüsselte E-Mail gesendet wird, weiß mein Mail-Programm das und ich kann eine S/MIME-verschlüsselte E-Mail zurückschicken. Das ganze Buhei (sic!, aber seit 1973 im Duden!) mit dem Schlüsselbund wie bei PGP kann ich mir schenken. Zudem muss ich nicht jedes Mal eine Passphrase eingeben, wenn ich eine E-Mail senden oder öffnen möchte. Sie ist einfach lesbar – und dass sie echt ist und verschlüsselt war, sehe ich an den Icons in der Detailansicht der E-Mail-Kopfzeile.

S/MIME ist besser in die gängigen Mailprogramme integriert als PGP, ich muss hier keine zusätzlichen Add-ons herunterladen oder Programme installieren – alles was ich brauche, ist schon da – außer das Zertifikat und die Schlüssel. Mein Gegenüber, der mein Schloss ja schon hat, sobald ich ihm eine E-Mail sende, verschlüsselt es mit diesem und ich entschlüssele es wieder mit meinem Schlüssel. Dadurch, dass bei S/MIME viel mehr im Hintergrund passiert und man sich weniger damit beschäftigen muss, habe ich das Gefühl, nicht so ganz hinter die Technik zu steigen. Im Grunde ist sie die benutzerfreundliche Alternative zu PGP.

Keine Meta-Daten-Verschlüsselung

Wichtig ist zu wissen, das lese ich bei meinen Recherchen immer wieder, dass S/MIME nur die E-Mail verschlüsseln kann. Der Betreff und die Meta-Daten bleiben unverschlüsselt. Sensible Informationen oder Wörter, die gegebenenfalls auf einen sensiblen Nachrichtentext hinweisen könnten, sollten daher nicht in den Betreff geschrieben werden – leuchtet ein. Zudem verschlüsselt S/MIME (so wie alles andere auch) nicht die Meta-Daten.

Mit wem ich wann und wie oft schreibe, bleibt weiterhin leicht zugänglich – und interessieren NSA und Konsorten im Zweifel mehr, als meine Botschaft an die Liebste. Das zu ändern versuchen übrigens momentan die Gründer von Lavabit und Silent Circle mit ihrer „Dark Mail Alliance“. Sie wollen die „E-Mail 3.0“ etablieren, bei der komplett alles verschlüsselt ist.

Zum Abschluss stellt sich mir noch eine wichtige Frage: Was mache ich mit meinem iPhone, wenn ich auch mobil S/MIME verwenden möchte? Das funktioniert wohl genau so simpel wie am Rechner – aber dem widme ich mich später.

Dein Tobias

Hinweis in eigener Sache: Das Tagebuch gibt es nun mit vielen weiteren nützlichen Tipps und Tricks als günstiges E-Book!